El estándar Cobit (Control Objectives for Information and related Technology) ofrece un conjunto de "mejores prácticas" para la gestión de los Sistemas de Información de las organizaciones.

El objetivo principal de Cobit consiste en proporcionar una guía a alto nivel sobre puntos en los que establecer controles internos con tal de:

- Asegurar el buen gobierno, protegiendo los intereses de los stakeholders (clientes, accionistas, empleados, etc.)

- Garantizar el cumplimiento normativo del sector al que pertenezca la organización

- Mejorar la eficacia i eficiencia de los procesos y actividades de la organización

- Garantizar la confidencialidad, integridad y disponibilidad de la información

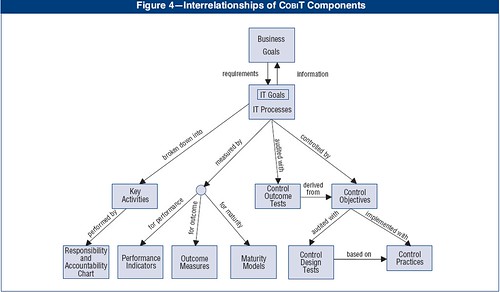

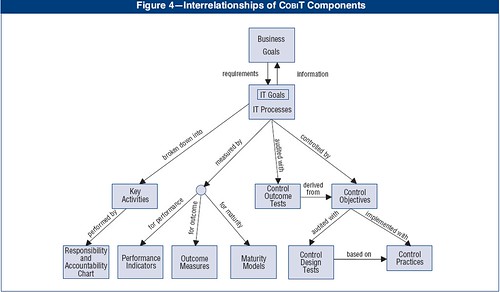

El estándard define el término control como: "Políticas, procedimientos, prácticas y estructuras organizacionales diseñadas para proveer aseguramiento razonable de que se lograrán los objetivos del negocio y se prevendrán, detectarán y corregirán los eventos no deseables"

Por tanto, la definición abarca desde aspectos organizativos (p.ej. flujo para pedir autorización a determinada información, procedimiento para reportar incidencias, selección de proveedores, etc.) hasta aspectos más tecnológicos y automáticos (p.ej. control de acceso a los sistemas, monitorización de los sistemas mediante herramientas automatizadas, etc.).

Por otra parte, todo control tiene por naturaleza un objetivo. Es decir, un objetivo de control es un propósito o resultado deseable como por ejemplo: garantizar la continuidad de las operaciones ante situaciones de contingencias.

En consecuencia, para cada objetivo de control de nuestra organización podremos implementar uno o varios controles (p.ej. ejecución de copias de seguridad periódicas, traslado de copias de seguridad a otras instalaciones, etc.) que nos garanticen la obtención del resultado deseable (p.ej. continuidad de las operaciones en caso de contingencias).

Obviamente, los ejemplos expuestos son muy generalistas y poco detallados, pero creo que muestran de forma práctica las diferentes definiciones.

Cobit clasifica los

procesos de negocio relacionados con las Tecnologías de la Información en 4 dominios:

- Planificación y Organización

- Adquisición e Implementación

- Entrega y Soporte

- Supervisión y Evaluación

En definitiva, cada dominio contiene procesos de negocio (desglosables en actividades) para los cuales se pueden establecer objetivos de control e implementar controles organizativos o automatizados:

Por otra parte, la organización dispone de recursos (aplicaciones, información, infraestructura y personas) que son utilizados por los procesos para cubrir los requisitos del negocio:

- Efectividad (cumplimiento de objetivos)

- Eficiencia (consecución de los objetivos con el máximo aprovechamiento de los recursos)

- Confidencialidad

- Integridad

- Disponibilidad

- Cumplimiento regulatorio

- Fiabilidad

Cabe destacar que, Cobit también ofrece mecanismos para la medición de las capacidades de los procesos con objeto de conseguir una mejora continua. Para ello, proporciona indicaciones para valorar la madurez en función de la misma clasificación utilizada por estándares como

ISO 15504:

- Nivel 0 – Proceso incompleto: El proceso no existe o no cumple con los objetivos

- Nivel 1 – Proceso ejecutado

- Nivel 2 – Proceso gestionado: el proceso no solo se encuentra en funcionamiento, sino que es planificado, monitorizado y ajustado.

- Nivel 3 – Proceso definido: el proceso, los recursos, los roles y responsabilidades se encuentran documentados y formalizado.

- Nivel 4 – Proceso predecible: se han definido técnicas de medición de resultados y controles.

- Nivel 5 – Proceso optimizado: todos los cambios son verificados para determinar el impacto, se han definido mecanismos para la mejora continua, etc.

En general, gran parte de los puntos que se exponen a continuación pueden ser mapeados a los controles definidos en el estándar

ISO 27002.

Planificación y Organización

La dirección de la organización debe implicarse en la definición de la estrategia a seguir en el ámbito de los sistemas de información, de forma que sea posible proporcionar los servicios que requieran las diferentes áreas de negocio. Para ello, Cobit presenta 10 procesos:

- PO1 – Definición de un plan estratégico: gestión del valor, alineación con las necesidades del negocio, planes estratégicos y tácticos.

- P02 – Definición de la arquitectura de información: modelo de arquitectura, diccionario de datos, clasificación de la información, gestión de la integridad.

- P03 – Determinar las directrices tecnológicas: análisis de tecnologías emergentes, monitorizar tendencias y regulaciones.

- P04 – Definición de procesos IT, organización y relaciones: análisis de los procesos, comités, estructura organizativa, responsabilidades, propietarios de la información, supervisión, segregación de funciones, políticas de contratación.

- P05 – Gestión de la inversión en tecnología: gestión financiera, priorización de proyectos, presupuestos, gestión de los costes y beneficios.

- P06 – Gestión de la comunicación: políticas y procedimientos, concienciación de usuarios.

- P07 – Gestión de los recursos humanos de las tecnologías de la información: contratación, competencias del personal, roles, planes de formación, evaluación del desempeño de los empleados.

- P08 – Gestión de la calidad: mejora continua, orientación al cliente, sistemas de medición y monitorización de la calidad, estándares de desarrollo y adquisición.

- P09 – Validación y gestión del riesgo de las tecnologías de la información

- P10 – Gestión de proyectos: planificación, definición de alcance, asignación de recursos, etc.

Podemos encontrar puntos de conexión con otros estándares y marcos de trabajo que nos pueden servir de soporte:

| Cobit | Relacionado |

| P04 – Definición de procesos IT, organización y relaciones | Procesos según ISO |

| P05 – Gestión de la inversión en tecnología | Val IT y VMM (Value Measuring Methodology) |

| P08 – Gestión de la calidad | ISO 9000 |

| P09 – Validación y gestión del riesgo de las tecnologías de la información | BS 7799-3 (Guidelines for information security risk management) |

| P10 – Gestión de proyectos | PMBok y PRINCE2 |

Adquisición e Implementación

Con el objeto de garantizar que las adquisiciones de aplicaciones comerciales, el desarrollo de herramientas a medida y su posterior mantenimiento se encuentre alineado con las necesidades del negocio, el estándar Cobit define los siguientes 7 procesos:

- AI1 – Identificación de soluciones: análisis funcional y técnico, análisis del riesgo, estudio de la viabilidad.

- AI2 – Adquisición y mantenimiento de aplicaciones: Diseño, controles sobre la seguridad, desarrollo, configuración, verificación de la calidad, mantenimiento.

- AI3 – Adquisición y mantenimiento de la infraestructura tecnológica: Plan de infraestructuras, controles de protección y disponibilidad, mantenimiento.

- AI4 – Facilidad de uso: Formación a gerencia, usuarios, operadores y personal de soporte.

- AI5 – Obtención de recursos tecnológicos: control y asignación los recursos disponibles, gestión de contratos con proveedores, procedimientos de selección de proveedores.

- AI6 – Gestión de cambios: Procedimientos de solicitud/autorización de cambios, verificación del impacto y priorización, cambios de emergencia, seguimiento de los cambios, actualización de documentos.

- AI7 – Instalación y acreditación de soluciones y cambios: Formación, pruebas técnicas y de usuario, conversiones de datos, test de aceptación por el cliente, traspaso a producción.

Es posible identificar relaciones entre los procesos de este apartado con los presentados por el estándar

ISO 12207:

| Cobit | ISO 12207 |

| AI1 – Identificación de soluciones | 5.1 Adquisición |

| AI2 – Adquisición y mantenimiento de aplicaciones | 5.1 Adquisición, 5.2 Suministro, 5.3 Desarrollo, 5.5 Mantenimiento, 6.2 Gestión de configuraciones |

| AI3 – Adquisición y mantenimiento de la infraestructura tecnológica | 5.1 Adquisición, 5.2 Suministro, 5.5 Mantenimiento, 7.2 Infraestructura |

| AI4 – Facilidad de uso | 6.1 Documentación, 6.8 Resolución de problemas, 7.1 Gerencia, 7.4 Formación |

| AI5 – Obtención de recursos tecnológicos | 7.2 Infraestructuras |

| AI6 – Gestión de cambios | 5.2 Suministro, 5.5 Mantenimiento, 7.3 Mejoras |

| AI7 – Instalación y acreditación de soluciones y cambios | 6.3 Verificación de la calidad, 6.4 Verificación, 6.5 Validación, 6.6 Integración, 6.7 Auditoría |

Como soporte a los procesos de este apartado es posible utilizar

metodologías de desarrollo y modelos de capacidad como ISO 15504 y CMMI.

Entrega y Soporte

La entrega y soporte de servicios se encuentran constituidos por diversos procesos orientados a asegurar la eficacia y eficiencia de los sistemas de información.

El estándar Cobit ha definido 13 procesos diferentes:

- DS1 – Definición y gestión de los niveles de servicio: SLA con usuarios/clientes

- DS2 – Gestión de servicios de terceros: gestión de las relaciones con proveedores, valoración del riesgo (non-disclousure agreements NDA), monitorización del servicio.

- DS3 – Gestión del rendimiento y la capacidad: planes de capacidad, monitorización del rendimiento, disponibilidad de recursos.

- DS4 – Asegurar la continuidad del servicio: plan de continuidad, recursos críticos, recuperación de servicios, copias de seguridad.

- DS5 – Garantizar la seguridad de los sistemas: gestión de identidades, gestión de usuarios, monitorización y tests de seguridad, protecciones de seguridad, prevención y corrección de software malicioso, seguridad de la red, intercambio de datos sensibles.

- DS6 – Identificar y asignar costes

- DS7 – Formación a usuarios: identificar necesidades, planes de formación.

- DS8 – Gestión de incidentes y Help Desk: registro y escalado de incidencias, análisis de tendencias.

- DS9 – Gestión de configuraciones: definición de configuraciones base, análisis de integridad de configuraciones.

- DS10 – Gestión de problemas: identificación y clasificación, seguimiento, integración con la gestión de incidentes y configuraciones.

- DS11 – Gestión de los datos: acuerdos para la retención y almacenaje de los datos, copias de seguridad, pruebas de recuperación.

- DS12 – Gestión del entorno físico: acceso físico, medidas de seguridad, medidas de protección medioambientales.

- DS13 – Gestión de las operaciones: planificación de tareas, mantenimiento preventivo.

En general, gran parte de los aspectos descritos se encuentran relacionados con las guías proporcionadas por

ITIL (Information Technology Infraestructure Library) y el estándar ISO 20000.

Por otra parte, existen procesos determinados que pueden ser vinculados a otros estándares:

Supervisión y Evaluación

El último dominio se centra en la supervisión de los sistemas con tal de:

- Garantizar la alineación con la estratégica del negocio

- Verificar las desviaciones en base a los acuerdos del nivel de servicio

- Validar el cumplimiento regulatorio

Esta supervisión implica paralelamente la verificación de los controles por parte de auditores (internos o externos), ofreciendo una visión objetiva de la situación y con independencia del responsable del proceso.

El estándar Cobit define los siguientes 4 procesos:

- ME1 – Monitorización y evaluación del rendimiento

- ME2 – Monitorización y evaluación del control interno

- ME3 – Asegurar el cumplimiento con requerimientos externos

- ME4 – Buen gobierno

Conclusión

El estándar Cobit nos ofrece una completa guía de alto nivel para la definición y evaluación de los procesos de negocios relacionados con los Sistemas de Información. Por otra parte, permite el uso de otros marcos de trabajo más específicos (p.ej. CMMI, ITIL, etc.) sin perder la compatibilidad gracias a al carácter generalista de Cobit.

Fuentes de información

Para la elaboración de este artículo me he basado en el estándar Cobit 4.1 y el paper "

Auditoria i Programari Lliure" (autores Joan Puig y Sergi Blanco).